ARD Access

La solution de supervision de sûreté

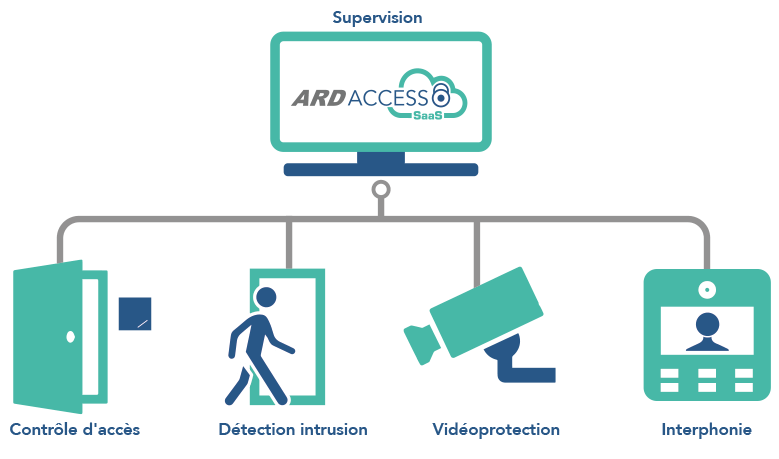

ARD Access est une suite logicielle de supervision et de sécurisation des bâtiments. Complètement modulaire, elle couvre notamment les besoins de contrôle des accès extérieurs ou intérieurs, de détection d’intrusion, de supervision, de vidéoprotection, d’interphonie et vidéophonie ou de gestion des alarmes techniques.

ARD Access est proposé en tant que Service sous forme d’abonnement comprenant l’usage des logiciels, l’assistance à l’exploitation, leur mise à jour, les sauvegardes, la maintenance et la hotline logicielles. Le logiciel est alors hébergé dans l’infrastructure réseau ARD dans le cloud.

Le confort d’une solution « clef en main » grâce au Cloud

Gestion et contrôle des accès

C’est la fonction centrale dans un système de sécurisation des accès physiques. Elle permet de gérer et tracer tous les accès à vos bâtiments ou vos sites, qu’ils soient piétons ou véhicules.

ARD Access intègre un puissant mécanisme de définition des droits d’accès pour les usagers et visiteurs. Il permet de définir un nombre llimité de profils d’accès adossés à des calendriers hebdomadaires ou annuels que vous pouvez affecter à vos usagers individuellement ou par population/catégorie.

Gestion des usagers et des badges

ARD Access intègre également un puissant éditeur de badges permettant de créer et imprimer rapidement des badges personnalisés sur la plupart des imprimantes du marché (de manière unitaire ou par lot). L’éditeur permet d’intégrer automatiquement la photo de l’usager, son nom, son prénom ou tout autre texte libre fixe ou issu de sa fiche usager avec un choix important de couleurs et de polices de caractères.

Simplifiez la vie de vos usagers en utilisant leur smartphone comme badge d’accès avec « ARD Mobile ID »

Détection intrusion

Indispensable pour apporter une sécurisation supplémentaire aux bâtiments notamment en dehors des heures d’ouverture. ARD Access permet de configurer les zones d’intrusion à surveiller et de définir la manière de les mettre sous/hors surveillance. La détection intrusion fonctionne même en cas d’arrêt du serveur grâce au paramétrage à distance des centrales d’intrusion (centrale intrusion ARD ou Honeywell® Galaxy Dimension) qui supervisent les détecteurs et déclenchent des alarmes (sirène, envoi d’alarme à un télésurveilleur…).

Videoprotection

ARD Access dispose d’un module intégré dédié à la vidéoprotection, supportant de nombreux matériels et logiciels du marché. Il permet de superviser et d’asservir un ensemble enregistreur/caméras d’un site en fonction des évènements ou alarmes reçus des différents dispositifs de protection.

Interphonie

L’interphone est souvent le premier élément que vos visiteurs actionnent en arrivant sur votre site. Connectés au contrôleur d’accès, ils permettent à ARD Access de piloter l’ouverture de la porte à distance depuis le poste opérateur. ARD propose les solutions de son partenaire BAS-IP mais peut intégrer d’autres marques sur demande.

De nombreux modules fonctionnels complémentaires

. Gestion multisites assurant un cloisonnement des accès aux données par utilisateur

. Gestion des visiteur avec délivrance automatisée de QR Codes ou badges virtuels « ARD Mobile ID »

. Gestion des réservations de salles depuis ARD Booking ou depuis des logiciels tiers partenaires

. Synchronisation avec des bases de données RH par imports/exports de fichiers, synchronisations LDAP ou communications par WebServices

Solution certifiée ANSSI-CSPN

ARD Access avec l’option « Haute Sécurité » fait partie de la solution globale certifiée ANSSI-CSPN d’ARD intégrant des mécanismes de chiffrement des données forts et des lecteurs de badges transparents.

ARD Mobile ID

ARD Mobile ID® est la solution de contrôle d’accès par smartphone simple et sécurisée. L’usager d’une entreprise ou d’un établissement présente son smartphone devant le lecteur ARD ou un lecteur compatible (serrure électronique) et accède ainsi aux lieux ou services.

ARD Mobile ID® permet de dématérialiser les services d’accès dans une application mobile. Elle vient en complément ou en remplacement de votre système de contrôle d’accès existant et peut s’utiliser en complément de badges MIFARE Classic ou MIFARE DESFire existants.